Refleksji nad trzema dekadami cyfryzacji w Polsce nie da się ująć jednym zdaniem. Na Zjeździe MiŚOT w Janowie Podlaskim próbowaliśmy, wraz z przedstawicielami organizacji branżowych, ująć ją w niespełna godzinę, ale i tak nie pozostał niedosyt. Nasze rozmowy przed i po panelu mogłyby zaś zainspirować niejedno opracowanie naukowe z zakres zarządzania, ekonomii i nauk politycznych. Zapraszam naukowców do kontaktu, sam przyjmuję tu ton lżejszy, by moje rozważania dało się przyswoić podczas słonecznej, mam nadzieję, majówki.

Pierwszym wątkiem dotyczącym małym i średnich operatorów telekomunikacyjnych w Polsce, którym zaskoczeni bywają teoretycy ekonomii, jest sposób prowadzenia tej działalności przed trzydziestu laty. Nasze pierwsze sieci kablowe i internetowe począwszy od końca lat 80-tych, rozwijały się w formie stowarzyszeń, które w istocie powoływane były w celach czysto biznesowych. Co więcej, część z nich działa w ten sposób po dziś dzień. Szerzej mówił o tym w Janowie Podlaskim Paweł Wołoch, prezes zarządu Związku Telewizji Kablowych w Polsce. Całe nagranie ze zjazdowego panelu zamieszczamy na końcu niniejszego tekstu, więc aby się tu nie powtarzać, w felietonowej formule pozwolę sobie wyrazić opinię, że często nie miało to logicznego sensu, a podstawę prawną ma naciąganą.

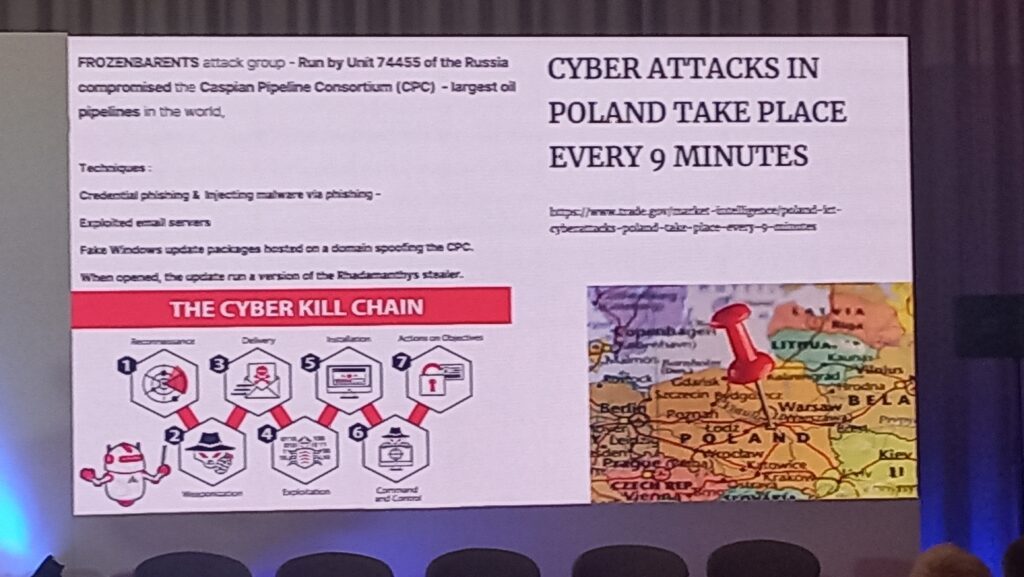

Co więcej, jak wykazał mój pierwszy panelowy rozmówca, wszystko to działało jedynie dlatego, że nikt jeszcze nie wymyślił szeregu obowiązków, które dziś wykonują operatorzy. Mowa tu w szczególności o tych związanych ze sprawozdawczością, a dodam już od siebie także konieczność posiadania kancelarii tajnej oraz czające się za horyzontem kolejne kwestie związane z cyberbezpieczeństwem wynikające z dyrektywy NIS 2, którymi regularnie straszy na naszych łamach Marcin Zemła.

Jerzy Nowicki, prezes Związku Pracodawców Mediów Elektronicznych i Telekomunikacji MEDIAKOM, wskazał też wśród warunków sprzyjających rozwojowi polskiej cyfryzacji w latach 90-tych, opieszałość Telekomunikacji Polskiej SA, która po prostu nie nadążała za technologią i nie potrafiła szybko się rozwinąć. Trudno temu zaprzeczyć. Moje osobiste wspomnienie z tamtego okresu to rozmowa z bliską rodziną, która po napisaniu odpowiedniego podania, miała wyznaczony termin podłączenia telefonu stacjonarnego za lat piętnaście (około dwa tysiące któregoś roku). Nie spodziewaliśmy się wówczas tak powszechnych i tanich usług z zakresu telefonii komórkowej i internetu, ani tego, że za kilka lat moja ciotka z koleżanką będą trollować chłopców na chatach młodzieżowych (nigdy nie wiesz kto jest po drugiej stronie).

Czas interwencji

Dziki, czy jak wolę niektórzy: organiczny, rozwój cyfryzacji nie mógł trwać wiecznie. I bardzo dobrze! Wie o tym każdy, kto składał w latach 90-tych reklamację telefonu lub był straszony kilkutysięcznymi karami za zarwanie umowy. Jest dla mnie oczywiste, że operatorzy – szczególnie komórkowi – nadużywali wówczas swojej pozycji rynkowej. Jako dziennikarz piszący w latach 90tych porady dla użytkowników końcowych, regularnie rozmawiałem między innymi z rzecznikami praw konsumentów i miałem szeroki obraz tych problemów. Pewne regulacje były konieczne.

Pojawia się tu jednak kolejny wątek – do jakiego stopnia należy rynek regulować, kiedy rozsądnie jest owe regulacje wyhamować, ile ich jeszcze przedsiębiorcy mogą wytrzymać i kto ma w jego imieniu krzyczeć, że już nie wytrzymuje.

– Sukcesem jest to, że jest nas tak dużo, bo ponad trzy tysiące – powiedział Jerzy Nowicki w Janowie Podlaskim. – To my tworzyliśmy standardy telekomunikacji w Polsce. Nasza liczba to jednak także minus, bo nie potrafimy ze sobą rozmawiać.

A tu nie dość, że rozmawiać trzeba ze sobą, to jeszcze z administracją państwową, a budżetu na solidny lobbing po prostu nie ma. Tu także rysuje się ciekawy temat pracy naukowej z zakresu zarządzania – jak powinny funkcjonować i skąd brać finanse na działalność izby gospodarcze reprezentujące przedsiębiorców. Może przynależność do nich powinna być obowiązkowa?

Większe możliwości finansowe mają rzecz jasna duzi rynkowi gracze, którzy nie dość, że silnie lobbują, mogą też punktowo atakować lokalnych operatorów. Paweł Wołoch osobiście prowadził sprawy przeciwko nim i gdyby nie sprawnie działające instytucje (Urząd Ochrony Konkurencji i Konsumentów oraz sądy) byłoby znacznie gorzej.

Adam Kossowski wskazał też, że pewne przekształcenia na rynku stały się konieczne. Aby strać się o pożyczki, czy szerzej – o kapitał na inwestycje, lepiej był przedsiębiorcą (na przykład spółką) niż stowarzyszeniem.

Komunikacja wewnątrz telekomunikacji

Warto też przy okazji wspomnieć o problemach komunikacyjnych między operatorami i wewnątrz organizacji ich zrzeszających.

– Telepatia nie działa – przypomniała Kinga Pawłowska-Nojszewska z Krajowej Izby Komunikacji Ethernetowej. – Czasem spotykam się z zarzutami, że jako KIKE nie reagujemy na problemy, których nikt nam wcześniej nie zasygnalizował.

Na pozdrowienia ze zjazdowej sceny zasłużył natomiast rzecznik małych i średnich przedsiębiorców Adam Abramowicz, którego wkład we wsparcie konkretnych spraw i orzeczeń odnotowała także Kinga Pawłowska-Nojszewska, Paweł Wołoch podkreślił zaś, że powołane przez rzecznika rady: przedsiębiorców, naukowa i szereg konsultacyjnych, działają także pozytywnie na rzecz integracji środowiska.

Urzędnik przedsiębiorcy nie rozumie

Stosunkowo nowa w polskim systemie prawnym instytucja rzecznika jest też wyjątkowa pod względem zrozumienia problemów, którymi się zajmuje. Adam Abramowicz, który niebawem kończy już swą kadencję, był niegdyś przedsiębiorcą! To prawdziwa rzadkość w administracji.

– Boję się, że naszym kolejnym rzecznikiem zostanie urzędnik, który nie ma pojęcia o prowadzeniu biznesu – wspomniał Adam Kossowski z Grupy MiŚOT, wymieniając przy tej okazji listę ministrów cyfryzacji, wśród których rzeczywiście trudno znaleźć kogoś, kto miał wykształcenie jakkolwiek związane z telekomunikacją lub technologiami informacyjnymi. Mówiąc dokładniej – był taki jeden.

Tu pojawia się kolejny wątek, także nadający się na pracę naukową – kwestia kompetencji i wiedzy potrzebnej przedstawicielom administracji państwowej, a rzeczywistość. Doświadczenie przedstawicieli przedsiębiorców branży telekomunikacyjnej wskazuje, że obecny system kształcenia kadry urzędniczej nie przygotowuje nikogo do prowadzenia dialogu z przedsiębiorcami.

– Problem ten jest systemowy – potwierdziła Kinga Pawłowska-Nojszewska, wspominając przy tym edukacyjną rolę izb w kontakcie w politykami. Wielu z nich po prostu należy na wstępie tłumaczyć jak wygląda polski rynek telekomunikacyjny.

Z drugiej jednak strony, gdy zaproponowałem by kogoś z aktywnych w Grupie MiŚOT przedstawicieli przedsiębiorców wysłać do ministerstwa, Adam Kossowski (nie słychać tego na nagraniu) spontanicznie zripostował: Chyba za karę. Główny trend wędrówek jest więc inny, choć przepływy zdarzają się w obie strony, a lokalnych polityków i polityczki można spotkać także w Grupie MiŚOT .

W ten sposób lekko prześlizgnęliśmy się po wierzchołku góry lodowej problemów małych i średnich operatorów telekomunikacyjnych. Czas zanurkować nieco głębiej – zapraszam do przesłuchania całego panelu Trzy dekady cyfryzacji ze Zjazdu MIŚOT w Janowie Podlaskim:

Trzy dekady cyfryzacji i co dalej.