O aktywności kolejnego narzędzia działającego podobnie do Pegasusa donosi Citizen Lab. Predator – bo tak się nazywa – został wykryty w trakcie analizy urządzenia należącego na byłego egipskiego parlamentarzysty.

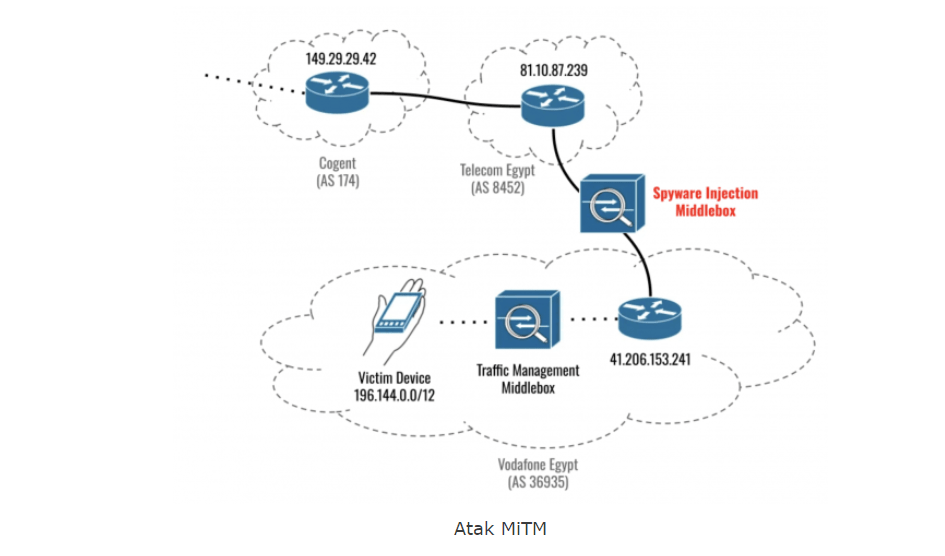

Predator, spyware odnaleziony na telefonie parlamentarzysty z Egiptu dostarczany był tam poprzez linki. Mogą być przesyłane SMS-em, WhatsApp-em czy metodą ataku Man-in-The-Middle. Ta ostatnia jest forma ataku kryptologicznego, który umożliwia podsłuchu i modyfikacji wiadomości przesyłanych pomiędzy dwiema stronami bez ich wiedzy.

Wykorzystano podatności, których celem były wersje iOS do 16.6.1. Zostały one już załatane w iOS 16.7 oraz iOS 17.0.1.

Atak MiTM w instalacji Predatora

Nietypowe jest wykorzystanie ataku Man-in-The-Middle dla dostarczenia exploita. Odbywa się to przez przechwycenie czyjej nawigacji do strony HTTP. Wtedy następuje przekierowanie na stronę z exploitem. Ten czyści po sobie ślady i działa automatycznie, przez co ofiara nie jest w stanie się zorientować, że już znajduje się w jej urządzeniu.

Program wykonuje nawet sprawdzenie przy pomocy niewielkiego pliku, czy dany telefon wart jest instalowania pełnego spyware. W przeciwnym wypadku nie podejmuje ryzyka.

Jak przeprowadzono atak MiTM?

Odpowiedzi na to pytanie udziela opracowanie od Citizen Lab.

Analiza wskazuje, że w telefonie egipskiego polityka Predator znalazł się najprawdopodobniej dzięki działaniom egipskiego rządu. Zainstalował od go w odpowiednim miejscu krajowej infrastruktury sieciowej.

Na Predatora nie są narażone wyłącznie iPhony. Opisano także ataki na Androida. Żeby się przed nim chronić przede wszystkim należy ustawić przeglądarkę na używanie tylko protokołu HTTPS. W komunikacie wspomniano również o włączeniu „Ochrony zaawansowanej”. W przypadku iPhonów można włączyć tryb blokady, który chroni w znacznym stopniu przed tego typu exploitami.

Źródło: sekurak.pl