Zespoły CERT Polska (CSIRT NASK) oraz CSIRT MON informują o kampanii szkodliwego oprogramowania wymierzonej w polskie instytucje rządowe. Powiązane są ze zbiorem aktywności APT28. Ten natomiast wiąże się z Głównym Zarządem Wywiadowczym Sztabu Generalnego Sił Zbrojnych Federacji Rosyjskiej (GRU).

Mechanizm oszustwa

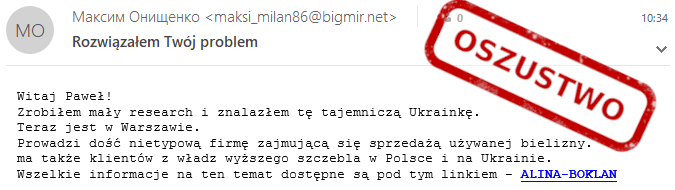

Kampania to liczne e-maile o treści, która ma wywołać zainteresowanie u odbiorcy i nakłonić go do kliknięcia w link. Czyli znany od dawna phishing. Przykładowa wiadomość wygląda tak:

Link kieruje do adresu w domenie run.mocky.io, czyli darmowego serwisu używanego przez programistów dla tworzenia i testowania interfejsów API. Jednak tym razem użyty został jedynie jako narzędzie do przekierowania użytkownika do kolejnego serwisu. Tym razem webhook.site, również popularnego pośród osób z IT.

Mechanizm oparty na darmowych domenach, które są w powszechnym użytku, pozwala na ograniczenie wykrycia linków jako złośliwe. Jednocześnie jest to sposób na obniżenie kosztów przeprowadzenia całej kampanii. W taki sposób działa wiele grup APT.

Ostatecznie w całym procesie pobrane zostaje przez ofiarę archiwum ZIP. Chociaż sugeruje to zawartość pod postacią zdjęć, to są tam trzy pliki:

– kalkulator windowsowy ze zmienioną nazwą, np. IMG-238279780.jpg.exe, który udaje zdjęcie i zachęca ofiarę do kliknięcia,

– skrypt .bat (plik ukryty),

– fałszywą bibliotekę WindowsCodecs.dll (plik ukryty).

Finalne działanie

Uruchomienie pliku IMG-238279780.jpg.exe (będący nieszkodliwym kalkulatorem) spowoduje, że będzie on chciał załadować bibliotekę WindowsCodecs.dll, która została podstawiona przez atakujących. Jedynym zadaniem tej biblioteki jest uruchomenie dołączonego skryptu BAT.

To z kolei powoduje otwarcie przeglądarki Microsoft Edge i załadowanie zawartości strony zakodowana w base64, aby pobrać kolejny skrypt batchowy (również korzystając z serwisu webhook.site).

Dla uśpienia czujności ofiary jednocześnie w przeglądarce wyświetlają się zdjęcia rzeczywistej kobiety w stroju kąpielowym wraz z odnośnikami do jej prawdziwych kont na platformach social media.

W tle dalej działają scrypty hakerów, które dokonują kolejnych czynności na komputerze ofiary i instalację dalszych programów. Ostatecznie cała kampania służy zbieraniu informacji o komputerze takich jak adres IP oraz lista plików w wybranych folderach. Przesyłane są do serwera C2. Możliwe również, że komputery ofiar otrzymują inny zestaw skryptów końcowych.

Powiazanie sposobu ataku ze zbiorem aktywności APT28 nastąpiło poprzez analizę wskaźników technicznych i podobieństwa do ataków opisywanych w przeszłości. Przez co podejrzany o przeprowadzanie ataku jest Główny Zarząd Wywiadowczy Sztabu Generalnego Sił Zbrojnych Federacji Rosyjskiej (GRU).

Co robić w przypadku ataku?

Zgodnie z zaleceniami CERT Polska administratorzy sieci powinni sprawdzić, czy pracownicy organizacji nie byli obiektem ataku.

Należy przeprowadzić weryfikację odnotowanych w ostatnim czasie połączeń do domen webhook.site oraz run.mocky.io, a także sprawdzić obecność tych linków w otrzymywanych wiadomościach email.

Jednocześnie należy mieć świadomość, że te serwisy używane są powszechnie, dlatego każde ich pojawienie się nie musi być jednoznaczne z atakiem phishingowym. Jednak jeśli dana organizacja nie korzysta z tych serwisów, można ustawić blokadę na nie na urządzeniach brzegowych. Będzie to dodatkowa ochrona przed tego typu atakiem.

Wskazane jest filtrowanie maili pod kątem linków w domenach webhook.site oraz run.mocky.io. Bardzo rzadko używanie ich w wiadomościach e-mail jest stosowane właściwie i coraz częściej służą one właśnie tego typu kampaniom, jak opisana.

Źródło: CERT Polska